Darum geht‘s

- Warum Vulnerability Management für Unternehmen jeder Größe wichtig ist

- Wie Open Source Enterprise-Security in Reichweite von KMUs bringt

- Eine praxiserprobte Pipeline mit Greenbone, n8n, Zammad und Discord

- Praktische Erkenntnisse aus dem Aufbau und Betrieb des Systems

Warum Schwachstellenmanagement unverzichtbar ist

Kein IT-System ist frei von Schwachstellen. Veraltete Anwendungen, ungepatchte Systeme oder unsichere Schnittstellen zu Drittsystemen können beispielsweise Angriffsflächen bieten. Oft reicht bereits ein übersehener Patch oder eine fehlerhafte Konfiguration, um Angreifern ein Einfallstor zu öffnen.

Gerade für kleine und mittlere Unternehmen kann ein einzelner Sicherheitsvorfall gravierende Folgen haben: von Betriebsausfällen und Datenverlust bis hin zu Reputationsschäden und rechtlichen Konsequenzen. Deshalb verstehe ich Vulnerability Management nicht als reaktive Maßnahme, sondern als proaktiven Schutzschild. Dabei sind Automatisierung, Nachvollziehbarkeit und Geschwindigkeit entscheidend. Nur so lassen sich Schwachstellen frühzeitig erkennen, klar zuordnen und effizient beheben – bei voller Transparenz über den gesamten Prozess hinweg.

Der Open-Source-Vorteil

Klassische Lösungen für das Schwachstellenmanagement sind oft mit komplexen Lizenzmodellen, hohen Kosten und einer steilen Lernkurve verbunden. Genau hier zeigen Open-Source-Lösungen ihre Stärke: Sie werden von aktiven Communities entwickelt und gepflegt und sind in Unternehmen jeder Größe einsetzbar.

Doch Open Source bedeutet nicht nur Kostenersparnis. Für mich ist es eine strategische Entscheidung, die Unabhängigkeit schafft. Teams können ihre Sicherheitsprozesse flexibel anpassen, weiterentwickeln und integrieren – ohne an ein bestimmtes Ökosystem gebunden zu sein oder bei der Funktionalität Kompromisse eingehen zu müssen.

💡 Warum Open Source bei Zammad so wichtig ist?

Zammad ist und bleibt Open Source – aus Überzeugung. Das bedeutet volle Transparenz, eine communitygetriebene Weiterentwicklung und die Freiheit, die Software an die eigenen Anforderungen anzupassen. Kein Vendor-Lock-in. Keine versteckten Kosten. Einfach ein Helpdesk-System, das mit Ihnen wächst.

Mehr über unsere Open-Source-Philosophie bei Zammad erfahren

Die Architektur: Vier Tools im harmonischen Zusammenspiel

In meinem Setup basiert die gesamte Vulnerability-Management-Pipeline auf Open-Source-Software. Jedes Tool übernimmt eine klare Rolle – von der Erkennung über die Automatisierung bis hin zu Ticketing und Benachrichtigung.

Die zentralen Komponenten:

- Greenbone/OpenVAS für den Schwachstellenscan

- n8n zur Workflow-Automatisierung

- Zammad zur automatischen Ticketerstellung

- Discord für Team-Benachrichtigungen

Durch den modularen und schlanken Aufbau lässt sich die Architektur bei Bedarf jederzeit erweitern – zum Beispiel um Dashboards, Anbindungen an Asset-Verzeichnisse oder externe Threat-Intelligence-Quellen.

So funktioniert’s: Schritt für Schritt durch die Pipeline

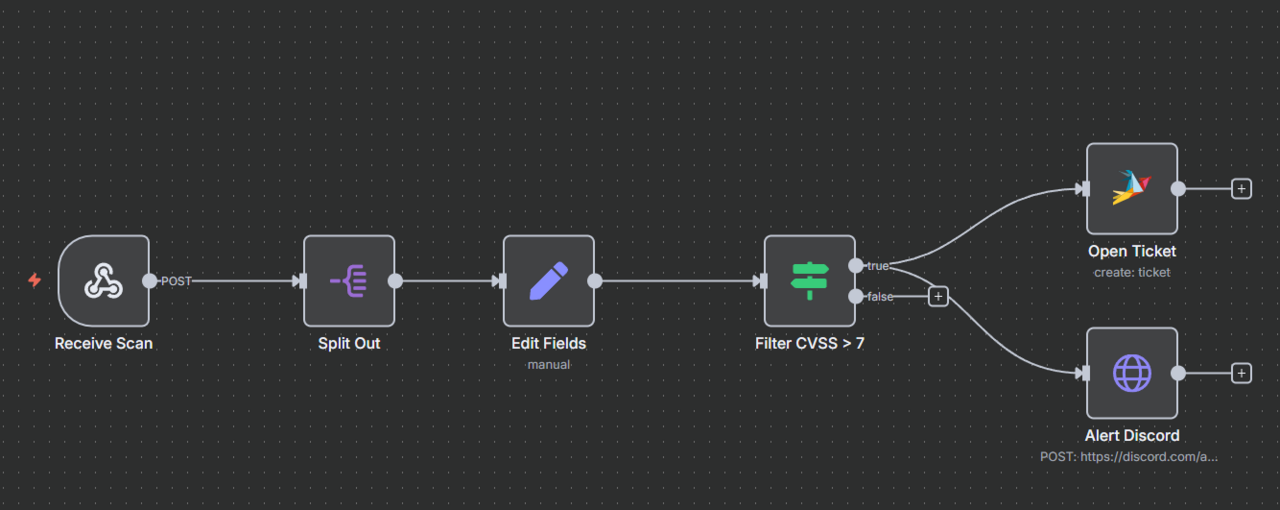

Das Herzstück dieser Lösung ist eine modulare Automatisierung,, der über n8n gesteuert wird und mit den besten Open-Source-Tools verknüpft ist. Hier ein Einblick, wie der End-to-End-Ablauf in der Praxis aussieht:

1. Schwachstellenscan mit Greenbone/OpenVAS

Der Prozess beginnt mit Greenbone/OpenVAS, einem etablierten Open-Source-Scanner, der Netzwerk-Assets überwacht und Schwachstellen aufdeckt. Jeder Scan liefert einen ausführlichen CSV-Report mit CVE-Kennungen, CVSS-Bewertungen, betroffenen Hosts und konkreten Handlungsempfehlungen zur Behebung der Schwachstellen.

2. Automatisierte Verarbeitung und Filterung mit n8n

Anstatt die Reports manuell auszuwerten, übernimmt die Automatisierung. OpenVAS exportiert seine Scan-Ergebnisse als CSV-Datei, die von einem vorgeschalteten Python-Skript verarbeitet wird. Dieses Skript fungiert als Proxy und wandelt die Daten in JSON um. Anschließend werden sie per Webhook an n8n übergeben – dort beginnt die eigentliche Orchestrierung.

Innerhalb von n8n folgt der Workflow einer klar strukturierten Abfolge:

- Webhook-Trigger: Sobald der Report eintrifft, fungiert der Webhook-Knoten als Einstiegspunkt und stößt den gesamten Workflow an.

- Aufteilen & Feldzuordnung: Die Rohdaten werden in einzelne Schwachstellen aufgeteilt, sodass jede als separater Vorgang verarbeitet wird. Anschließend übernimmt der „Set“-Knoten die Extraktion und Zuordnung der relevanten Felder. Dieser Schritt sorgt für einheitliche Datenstrukturen und macht den Ablauf unempfindlich gegenüber Formatänderungen in den Reports.

- Filterung nach Kritikalität: Ein spezieller Filterknoten prüft den CVSS-Wert jeder Schwachstelle und lässt nur Einträge über einem definierten Schwellenwert (z. B. >7) passieren. So wird sichergestellt, dass nur wirklich sicherheitsrelevante Fälle weiterverarbeitet und dem Team zugewiesen werden.

- Generierung standardisierter Meldungen: Auf Basis der bereinigten und gefilterten Daten erstellt der Workflow strukturierte, lesbare Zusammenfassungen für die weiteren Schritte – einheitlich formatiert und direkt einsatzbereit.

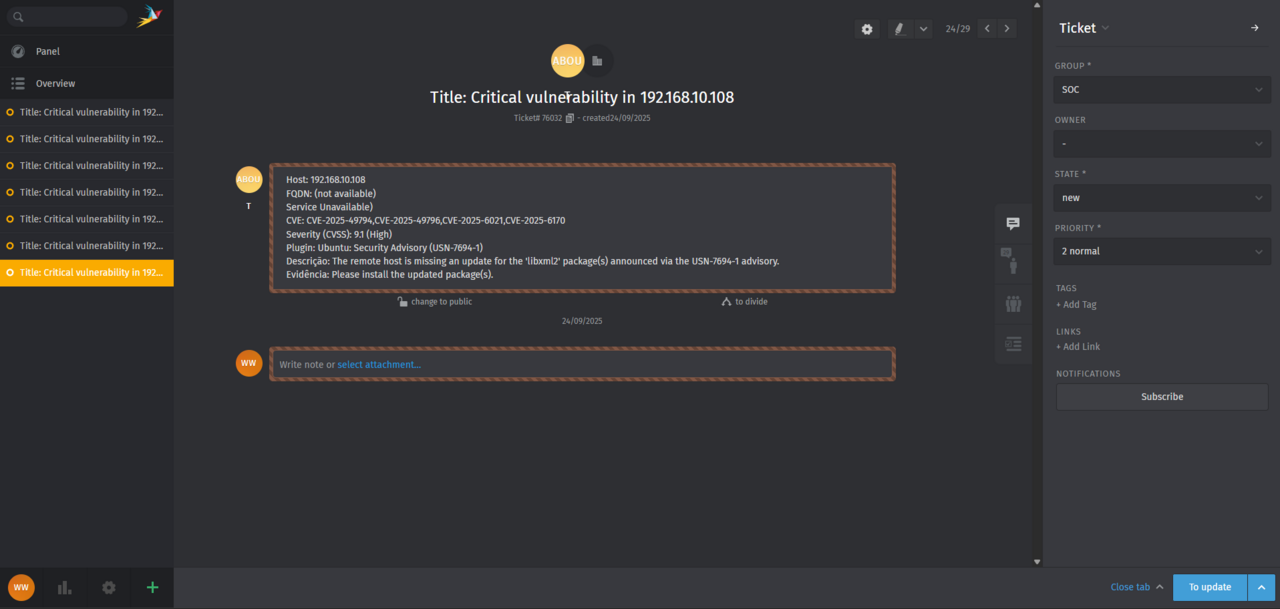

3. Automatisierte Ticketerstellung in Zammad

Für jede Schwachstelle, die den Schweregrad-Filter passiert, wird automatisch ein Ticket in Zammad erstellt, inklusive aller relevanten Informationen, die die Analysten für die Bearbeitung benötigen.

Dieser Prozess verhindert manuelle Eingabefehler und sorgt für eine durchgehend einheitliche Bearbeitung. Mit Funktionen wie Tags, Triggern und Gruppen-Zuweisungen lässt sich der Workflow flexibel an Unternehmensprozesse anpassen – von der Priorisierung bis zur Eskalation.

Die Inhalte im Ticket sind mit Zeilenumbrüchen und einfacher Markdown-Formatierung strukturiert. So sind die Tickets nicht nur übersichtlich, sondern auch sofort verständlich und direkt bearbeitbar.

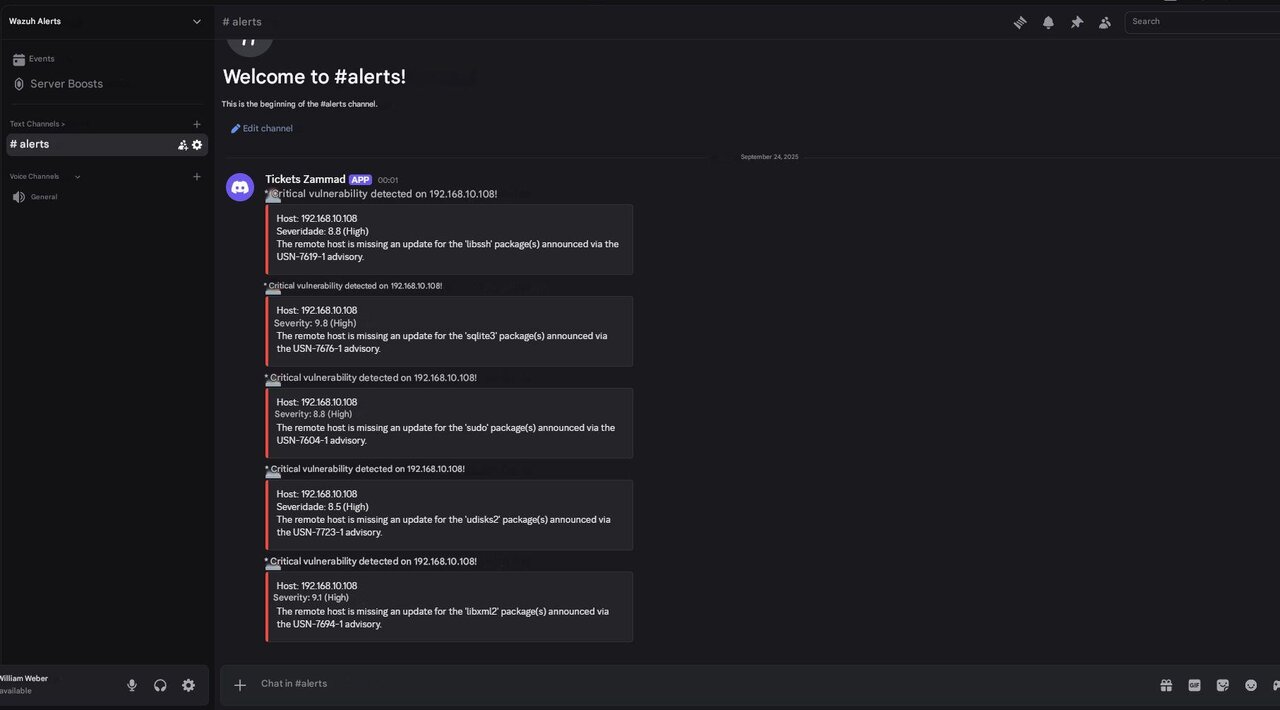

4. Echtzeit-Warnmeldungen für das SOC-Team via Discord

In dynamischen IT-Umgebungen ist schnelle Reaktionsfähigkeit entscheidend. Sobald ein Ticket erstellt wird, sendet der Workflow automatisch eine Benachrichtigung an den Discord-Kanal des Security Operations Center Teams (SOC) – per Webhooks und in Echtzeit.

Diese Warnmeldungen verwenden farbcodierte Einbettungen und eine strukturierte Markdown-Formatierung, sodass Risiken mit hoher Priorität nicht übersehen werden können und sofortige Maßnahmen ergriffen werden.

Messbare Ergebnisse und Auswirkungen in der Praxis

Das Ergebnis ist eine schlanke, vollständig automatisierte Vulnerability-Management-Pipeline, die Geschwindigkeit und Transparenz deutlich verbessert. Was früher Stunden dauerte, passiert jetzt in wenigen Sekunden: Kritische Schwachstellen werden automatisch erkannt, priorisiert und weitergeleitet. Standardisierte Zammad-Tickets liefern dem SOC-Team alle wichtigen Informationen auf einen Blick. Discord-Benachrichtigungen sorgen dafür, dass dringende Fälle sofort sichtbar werden.

Jeder Schritt im Prozess ist nachvollziehbar – von der Erkennung bis zur Behebung. Das schafft eine belastbare Dokumentation, die sowohl für Audits als auch für die kontinuierliche Verbesserung wertvoll ist.

Ohne Lizenzkosten oder Herstellerabhängigkeit ist diese Konfiguration zudem kosteneffizient. Selbst gehostete Open-Source-Tools machen Prozesse auf Unternehmensniveau für kleine und mittelständische Teams zugänglich, skalierbar und erschwinglich.

Nächste Schritte: Die Pipeline skalieren und weiterentwickeln

Das aktuelle Setup bietet bereits eine solide Grundlage, lässt sich aber problemlos erweitern. Denkbare nächste Schritte sind zum Beispiel:

- Ticket-Deduplizierung: Ein zusätzlicher Prüfschritt könnte verhindern, dass für dieselbe Schwachstelle mehrfach Tickets erstellt werden. Stattdessen würde bei identischer CVE und IP ein Kommentar ergänzt, was die Übersicht verbessert und unnötige Benachrichtigungen reduziert.

- Externe Anreicherung: Durch die Einbindung von Threat-Intelligence-Quellen wie dem CISA-Katalog bekannter, aktiv ausgenutzter Schwachstellen lassen sich besonders kritische Bedrohungen gezielter priorisieren.

- Kennzahlen und Dashboards: Durch die Integration mit einer Plattform wie Grafana unter Verwendung von Daten aus OpenVAS und Zammad lassen sich Korrekturmaßnahmen-Metriken (z. B. durchschnittliche Zeit bis zur Korrektur, offene Schwachstellen nach Schweregrad) visualisieren.

- Automatisierte Behebung: Für wiederkehrende, niedrigkritische Schwachstellen können automatisierte Playbooks (z. B. über Ansible) ausgelöst werden, um Patches ohne manuelles Eingreifen einzuspielen.

Der Einstieg

Wenn Sie eine ähnliche Pipeline aufbauen möchten, empfehle ich Ihnen, einfach anzufangen und schrittweise zu erweitern. Verbinden Sie zunächst Ihren Schwachstellenscanner, Ihr Ticketingsystem und Ihren Team-Messaging-Kanal. Wenn Ihre Anforderungen dann wachsen, fügen Sie Filter-, Benachrichtigungsfunktionen und komplexere Datenumwandlungen hinzu.

Alle diese Tools sind kostenlos, gut dokumentiert und werden von aktiven Communities unterstützt. Sie müssen nicht vom ersten Tag an Perfektion erreichen. Machen Sie einfach den ersten Schritt.

Wenn Sie Zammad bereits verwenden, haben Sie die perfekte Grundlage, um alle Teile zusammenzuführen.